Cuando uno navega por Internet va dejando una serie de trazas o “migitas de pan”, en forma de nuestra dirección IP, a través de los servidores que vamos visitando.

En principio esto no supone ningún problema, pero soy de los que prefieren el anonimato, ya que existen muchas instituciones e intereses privados que intentan criminalizar actos que no son delictivos, como por ejemplo la descarga de música o películas, (por los que pagamos un bochornoso canon aunque no nos descarguemos ningún material como el indicado).

Ahora mismo las entidades de gestión de derechos de autor, como la odiosa SGAE, pretenden que el gobierno español tome medidas para desconectar a las personas que se descarguen este tipo de archivos por medio de redes P2P.

Ante estas peticiones nuestra respuesta debe ser contundente y oponernos ante estos atropellos. Y a la vez debemos tomar medidas para alcanzar el anonimato de la red. Si el Estado no abre las cartas que llegan al buzón de mi casa, ¿porque debería espiarme mientras navego?.

Como comentaba una de los pasos que podemos dar para evitar que se pisen nuestros derechos es conseguir una navegación anónima por Internet. Esto se consigue en parte gracias a la utilización de proxy.

¿Que es un proxy?

Un proxy nos permite conectarnos a un equipo de forma indirecta. Cuando un equipo conectado a una red desea acceder a una información o recurso de Internet (llámese ver una página web, descargarnos un fichero mp3, o ver la última película de nuestro actor/actriz favorito), es realmente el proxy quien realiza la comunicación y a continuación envía el resultado al equipo que solicitó dicha información.

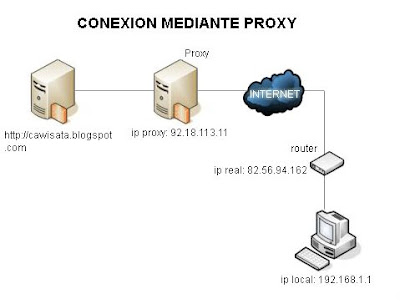

Si en una conexión estándar o habitual tendríamos un esquema similar a este:

En este esquema podemos ver que al solicitar una pagina web alojada en un servidor, escribiendo para ello la url en el navegador de nuestro PC, esta información sale a través de nuestro router/modem, y viaja a través de Internet hasta el servidor que contiene dicha página web. Este, gracias a que conoce nuestra ip real, nos contestará enviándonos la página solicitada.

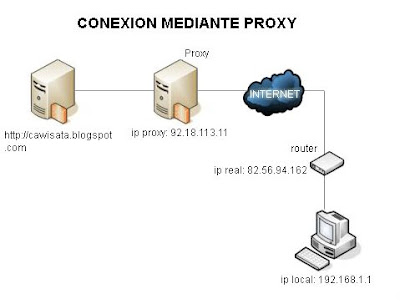

En cambio cuando nuestra conexión se realiza a través de un proxy el esquema sería similar a este:

Al solicitar la misma página web, en vez de enviar directamente nuestra petición al servidor donde esta página está alojada, esta petición es enviada a través del servidor proxy. Este servidor proxy acudirá, en nuestro nombre, al servidor donde se encuentra la página (por lo que nuestra ip nunca será almacenada en este servidor) y nos la devolverá a nuestro equipo.

La gran ventaja de esto es que como hemos dicho nuestra presencia en Internet se difumina.

¿Quiere decir esto que nuestra navegación es totalmente anónima?

Por desgracia no, ya que nuestras las peticiones que viajan desde nuestro equipo al servidor proxy son completamente visibles por nuestro ISP, pero sin duda es un comienzo a la hora de conseguir cierto anonimato en la red.

La única forma en la que ni siquiera nuestro ISP sepa que páginas visitamos, o que archivos nos descargamos, es que la conexión se realice mediante un canal seguro, por ejemplo mediante la utilización de SSL (aunque esto sólo es utilizado en algunas páginas web como la de los bancos…) o bien que se utilicen técnicas de ofuscación de protocolo (en muchos programas de descarga P2P, tiene técnicas de ofuscación de protocolos).

¿Como se usan los proxy?

Utilizar un proxy para aumentar nuestro grado de anonimato en la red es muy sencillo, a continuación os indicamos los pasos que hay que dar para activar la navegación mediante proxy en Firefox (en Internet Explorer el proceso es muy similar).

En el menú de Firefox seleccionamos Herramientas > Opciones

En la ventana que nos haremos clic en Avanzado y seleccionaremos la pestaña de Red, pulsando a continuación en Configuración, tal y como se indica en la siguiente imagen:

En este punto llegaremos a una ventana tal y como esta, donde deberemos indicar el proxy que queremos indicar así como el puerto asociado al mismo:

Llegados a este punto algunos os preguntaréis que es lo que debéis de poner exactamente en esta ventana, es muy sencillo, en ella se colocarán los datos de los proxy para cada uno de los servicios que queramos.

Listado de proxy

A continuación os ofrecemos un listado de algunos proxy que podéis utilizar. Podéis encontrar una buena lista de proxy en freeproxy (cuando visitéis los distintos proxy os recomendamos tener instalado Firefox con algún plugin como noscripts además de un filtro anti-popup además de tener actualizado el antivirus Antivirus, la razón de toda esta protección es poca…)

La lista de proxy siguen el formato de Dirección:Puerto, siendo cada uno de los campos que debemos introducir en la ventana anterior.

164.58.28.250:80

194.muja.pitt.washdctt.dsl.att.net:80

web.khi.is:80

customer-148-223-48-114.uninet.net.mx:80

163.24.133.117:80

paubrasil.mat.unb.br:8080

164.58.18.25:80

bpubl014.hgo.se:3128

bpubl007.hgo.se:3128

www.reprokopia.se:8000

193.188.95.146:8080

193.220.32.246:80

AStrasbourg-201-2-1-26.abo.wanadoo.fr:80

gennet.gennet.ee:80

pandora.teimes.gr:8080

mail.theweb.co.uk:8000

mail.theweb.co.uk:8888

194.6.1.219:80

194.79.113.83:8080

ntbkp.naltec.co.il:8080

195.103.8.10:8080

pools1-31.adsl.nordnet.fr:80

pools1-98.adsl.nordnet.fr:80

195.167.64.193:80

server.sztmargitgimi.sulinet.hu:80

los.micros.com.pl:80

195.47.14.193:80

mail.voltex.co.za:8080

196.23.147.34:80

196.40.43.34:80

lvsweb.lasvegasstock.com:8000

musalemnt.notariamusalem.cl:80

ip-36-018.guate.net.gt:80

200.135.246.2:80

ntserver1.comnt.com.br:80

200-204-182-137.terra.com.br:80

200.21.225.82:8080

200.211.98.5:80

isdn02201.cultura.com.br:80

isdn02204.cultura.com.br:80

isdn03021.cultura.com.br:80

adao.dei.unicap.br:80

gateway.andromaco.cl:80

mail.care.org.gt:80

p75-90.cmet.net:8080

jaamsa.com:3128

host031210.ciudad.com.ar:80

host071052.arnet.net.ar:8000

200.46.109.82:80

200.52.4.82:80

correo.cfired.org.ar:80

200.61.6.50:8080

202.103.6.178:3128

202.104.189.20:8080

202.104.20.181:80

202.105.138.19:8080

202.105.230.226:80

202.106.139.88:80

202.108.122.38:80

202.110.204.18:80

202.110.220.14:80

mail.jjs.or.id:80

cair.res.in:80

smtp2.info.com.ph:80

202.9.136.40:8080

202.99.225.45:8080

203.113.34.239:80

203.117.67.122:8080

203.123.240.112:80

proxy.nida.ac.th:8080

203.151.40.4:80

203.155.16.130:80

203.155.172.60:80

aworklan003105.netvigator.com:3128

esjv.com.hk:80

203.200.75.165:80

cp.chollian.net:80

yuluma.wa.edu.au:80

203.69.244.194:80

223-mail.internet.ve:8080

mail.bravocorp.com:8080

206.49.33.250:8080

207.61.38.67:8000

h209-17-147-1.gtconnect.net:80

209.47.38.116:8000

cr2098859123.cable.net.co:80

mail.unisol.com.ar:80

210.12.86.181:80

210.204.118.194:8080

210.21.93.141:3128

210.219.227.52:8080

210.242.164.150:80

210.8.92.2:80

210.82.40.243:8080

210.92.128.194:8080

210.96.65.4:80

host211000070226.kagaku-k.co.jp:80

www.kan-shoku.co.jp:80

ns.toyoriko.co.jp:80

211.114.116.60:80

211.165.192.8:80

211.21.111.227:8080

211.233.21.166:8080

211.45.21.165:8080

dns1.daiken-c.co.jp:80

dns.lpgc.or.jp:80

211.93.108.113:8080

212.12.157.130:8000

enteleca-2.dsl.easynet.co.uk:80

TK212017066196.teleweb.at:80

212.251.36.62:80

adslb-98-18.cytanet.com.cy:80

212.38.132.122:80

212.60.65.206:8080

is2.isys.no:8000

213.121.248.138:80

213.16.133.130:80

213.176.28.6:80

acode-u.org:8080

213.25.170.98:8080

213.25.29.12:80

p038-30.netc.pt:80

xirus.com:8080

adsl-216-158-25-110.cust.oldcity.dca.net:80

normandintransit.com:80

216-238-112-40.dsl.ct.thebiz.net:80

216.72.196.21:80

216.72.63.198:80

216.72.63.198:8080

217-127-248-37.uc.nombres.ttd.es:3128

217.153.114.66:8080

host217-34-153-161.in-addr.btopenworld.com:8080

host217-34-194-49.in-addr.btopenworld.com:80

host217-37-205-177.in-addr.btopenworld.com:8080

host182-44.pool21758.interbusiness.it:8000

host162-51.pool21759.interbusiness.it:80

217.66.203.82:3128

218.5.133.146:80

2.magicbird.co.jp:80

h0040f6a4e019.ne.client2.attbi.com:8080

4.22.156.10:80

61.11.26.150:80

61.131.48.219:80

61.133.63.129:80

61.138.130.229:8080

cm61-15-14-187.hkcable.com.hk:80

61.159.224.11:80

61.159.235.36:8080

61.180.73.66:8080

61.185.255.4:3128

61.32.11.130:8080

www.flab.fr:8080

adsl-63-192-134-107.dsl.snfc21.pacbell.net:8080

ftp.aparizona.com:80

64-132-153-94.gen.twtelecom.net:8000

ensait19.ensait.fr:80

ado.com.mx:80

AS7000_1B.sfn.co.jp:8080

ns.cyberlinks-jp.com:80

211.15.62.123:8000

210.163.167.162:80

h64-5-220-82.gtcust.grouptelecom.net:80

204.196.104.27:80

ftp.orange.uk.com:8000

maq241i.advance.com.ar:80

mertennt.merten.hu:80

61.142.169.98:80

ns.proserv.co.jp:80

www.nisshin-syouji.co.jp:80

202.9.136.40:80

210.254.8.52:8000

www.qdh.or.jp:80

207.167.236.137:80

210.74.254.35:80

219.163.108.18:8080

mail.koibuchi.ac.jp:80

dns1.koibuchi.ac.jp:80

Por último deciros que Firefox tiene multitud de addons o plugin que nos ayudan a tener activos varios de estos proxy e ir saltando de uno a otro según nuestros deseos.

Publicado por nekrodomus